[이코노믹데일리] 최근 KT 무단 소액결제 사태로 이동통신 보안에 대한 불안감이 커지는 가운데 국내 연구진이 4세대 이동통신(LTE)의 두뇌 격인 '코어 네트워크'에서 심각한 보안 허점을 세계 최초로 규명해냈다.

인증되지 않은 공격자가 멀리 떨어진 곳에서도 정상 기지국을 통해 다른 사용자의 통신을 마비시키거나 개인정보를 빼내고 위치까지 추적할 수 있는 치명적인 취약점이다. 기존의 가짜 기지국 공격과 달리 물리적 접근 없이 광범위한 원격 공격이 가능하다는 점에서 파장이 예상된다.

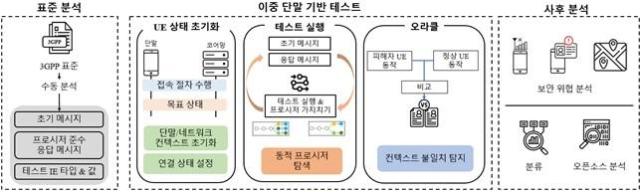

KAIST는 전기및전자공학부 김용대 교수 연구팀이 LTE 코어 네트워크에서 '컨텍스트 무결성 침해(CIV)'라는 새로운 종류의 취약점을 발견하고 이를 체계적으로 탐지하는 도구 'CITesting'을 개발했다고 2일 밝혔다. 이 연구 결과는 세계 4대 보안 학회 중 하나인 'ACM CCS 2025'에서 우수논문상을 수상하며 그 중요성을 공인받았다.

그동안의 통신 보안 연구는 대부분 '네트워크가 단말기를 공격'하는 다운링크 취약점에 집중돼 있었다. 하지만 김 교수팀은 그 반대인 상대적으로 소홀히 다뤄져 온 '단말기가 코어 네트워크를 공격'하는 업링크 보안의 허점을 파고들었다.

연구팀은 공격자가 조작한 단말이 정상 기지국을 통해 코어 네트워크로 특정 메시지를 보냈을 때 네트워크가 이를 제대로 검증하지 않고 다른 사용자의 내부 상태 정보를 변경시키는 심각한 문제를 발견했다. 이는 '인증되지 않은 메시지는 내부 시스템 상태를 변경해서는 안 된다'는 보안의 대원칙을 위반한 것이다.

문제의 근원은 국제 표준의 허술함에 있었다. 이동통신 표준화 기구인 3GPP는 '인증에 실패한 메시지'는 처리하지 말라고 규정했지만 '아예 인증 절차 없이 들어온 메시지를 어떻게 다뤄야 하는지'에 대한 명확한 규정이 없었다. 연구팀은 바로 이 회색지대를 공략한 것이다.

연구팀이 개발한 'CITesting' 도구로 실제 오픈소스 및 상용 LTE 코어 네트워크 장비 4종을 테스트한 결과 모든 장비에서 CIV 취약점이 발견됐다. 특히 연구팀은 노키아(Nokia) 상용 장비를 대상으로 한 공격 시연을 통해 △피해자 식별자를 도용해 통신망 재접속을 막는 서비스 거부 공격 △휴대폰 유심(SIM)에 저장된 고유 식별번호(IMSI)를 평문으로 유출시키는 공격 △특정 사용자의 위치를 추적하는 공격이 모두 가능함을 증명했다.

김용대 교수는 "그동안 업링크 보안은 코어 네트워크 테스트 어려움, 규제 제약 등으로 상대적으로 소홀히 다뤄져 왔다"면서 "컨텍스트 무결성 침해는 심각한 보안 위험을 초래할 수 있다”고 경고했다. 그는 "이번 연구에서 개발한 CITesting 도구를 5G 및 산업용 전용망으로 확대 적용해 탱크 통신 차단 같은 치명적 보안 위협을 예방하는 필수 도구로 발전시키겠다"고 밝혔다.

연구팀은 발견된 취약점을 각 장비 제조사에 통보했다. 오픈소스 진영과 일부 상용 업체는 즉각 패치를 배포했지만 노키아는 "3GPP 표준을 준수했다"는 이유로 취약점으로 인정하지 않고 패치 계획이 없다고 밝혀 논란이 예상된다. 국내에서 주로 사용되는 삼성전자나 에릭슨 장비에 대한 테스트는 아직 진행되지 않아 국내 통신망의 안전성에 대한 전면적인 점검이 시급하다는 지적이 나온다.

Copyright © 이코노믹데일리, 무단전재·재배포 금지

![[정보운의 강철부대] 글로벌 협력·조직 혁신 투트랙…정기선, HD현대 체질을 재설계하다](https://image.ajunews.com/content/image/2026/02/20/20260220121255128250_388_136.jpg)

![[방예준의 캐치 보카] 임신·여성질환·법률비용까지…여성 특화 보험 뭐가 다를까](https://image.ajunews.com/content/image/2026/02/20/20260220101109973121_388_136.jpg)

![[김아령의 오토세이프] 한파 이후 기온 회복기…차량 안점 점검 포인트는](https://image.ajunews.com/content/image/2026/02/20/20260220110546974635_388_136.png)