[이코노믹데일리] SK텔레콤의 유심(USIM) 정보 유출 사고와 관련한 정부·민간 합동조사단의 2차 조사 결과 악성코드 13종이 추가로 발견되고 단말기식별번호(IMEI) 유출 가능성까지 제기됐다. 감염된 서버 수도 기존 5대에서 23대로 늘어나는 등 사태의 파장이 확산하는 모양새다.

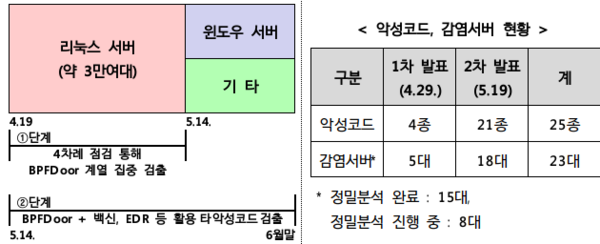

과학기술정보통신부와 민관합동조사단은 19일 이 같은 내용의 'SKT 침해사고 2차 조사결과'를 발표했다. 조사단은 지난 1차 발표 이후 SKT 리눅스 서버 전반과 다른 운영체제 서버로 점검 대상을 확대해 조사를 진행했다.

그 결과 기존에 밝혀진 5대 외에 18대의 서버가 추가로 악성코드에 감염된 사실을 확인, 총 감염 서버는 23대로 늘었다. 이 중 15대 서버에 대한 포렌식과 로그 분석 등 정밀 조사를 마쳤으며 나머지 8대에 대해서는 이달 말까지 분석을 완료할 계획이다.

악성코드 역시 추가로 발견됐다. 지난 1차 조사에서 BPF도어 계열 악성코드 12종이 발견된 데 이어 이번 조사에서 BPF도어 계열 12종과 웹쉘 1종 등 총 13종의 악성코드가 추가로 확인돼 현재까지 SKT 서버에서 발견된 악성코드는 총 25종으로 늘었다. BPF도어는 리눅스 커널의 네트워크 필터링 기능을 악용해 일반 보안 장비의 탐지를 우회하는 것이 특징인 은닉성과 지속성이 강한 백도어다.

특히 이번 2차 조사 과정에서 악성코드에 감염된 서버 내 임시 저장 파일 중 IMEI가 포함된 사실이 확인됐다. 유출 가능성이 있는 IMEI는 총 29만1831건으로 해당 서버는 SKT 통합고객인증 시스템과 연동된 서버로 이름, 생년월일, 전화번호, 이메일 등 민감한 개인정보도 함께 저장돼 있었다.

방화벽 로그 기록이 남아있는 지난해 12월 3일부터 올해 4월 24일까지는 자료 유출 흔적이 없었으나 최초 악성코드가 설치된 시점으로 추정되는 2022년 6월 15일부터 약 1년 반 동안의 로그 기록이 존재하지 않아 해당 기간 자료 유출 여부는 현재 확인되지 않았다.

조사단은 개인정보 등이 저장된 문제의 서버들을 확인한 즉시 SKT에 정밀 분석 전이라도 자료 유출 가능성에 대해 자체 확인하고 국민 피해 예방 조치를 강구하라고 요구했다. 또한 개인정보보호위원회에 관련 사실을 통보하고 사업자 동의를 얻어 확보한 서버 자료를 지난 16일 공유했다.

1차 조사 당시 조사단은 IMEI 유출은 없었다고 발표했으나 이번 조사에서 유출 가능성이 새롭게 제기된 것이다. 현재까지 유출이 확정된 정보의 총량은 약 9.82GB이며 가입자식별키(IMSI)는 총 2695만7749건이 유출된 것으로 조사됐다.

조사단은 개인정보 등이 저장된 서버를 확인한 즉시 사업자에게 정밀 분석 전이라도 자료 유출 가능성에 대해 자체 확인하고 국민 피해 예방 조치를 강구하라고 요구했으며 개인정보보호위원회에도 관련 사실을 통보하고 확보한 서버 자료를 공유했다. 과기정통부 관계자는 "현재까지 확인된 자료 유출은 없지만 로그 부재로 인해 피해 가능성을 완전히 배제할 수 없다"고 말했다.

과기정통부는 타 통신사와 주요 플랫폼 기업을 대상으로 유사 사고 발생 가능성에 대비해 보안 상황을 점검하고 철저한 대응을 당부했으며 ‘통신사 및 플랫폼사 보안점검 TF’를 운영 중이다. 정부 기관도 국정원 주관으로 점검을 진행하고 있으며 현재까지 민간과 공공 분야에서 신고된 피해 사례는 없는 것으로 파악됐다.

조사단은 "앞으로 침해사고 조사 과정에서 국민들에게 피해가 발생할 만한 정황이 발견될 경우 이를 투명하게 공개하고 사업자의 신속 대응과 정부 차원의 대응책도 강구할 계획”이라고 밝혔다.

Copyright © 이코노믹데일리, 무단전재·재배포 금지

![[정보운의 강철부대] 인도 조선 자립의 현실적 파트너, 왜 한국일 수밖에 없나](https://image.ajunews.com/content/image/2026/01/30/20260130150107755669_388_136.jpg)

![[안서희의 라이프 리포트] 당뇨병, 중장년층 질환 인식 깨졌다…젊은 환자·성인 1형 증가](https://image.ajunews.com/content/image/2026/01/30/20260130092920946710_388_136.jpg)

![에너지가 넥스트 코어... 철강과 가스, 수소의 트리플 크라운 [포스코의 대전환 철(鐵)에서 미래(Future)로 ②]](https://image.ajunews.com/content/image/2026/01/31/20260131121832120370_388_136.png)